Informatiebeveiliging

Inleiding

In 2016 is de gemeente gestart met de invoering van de Baseline Informatiebeveiliging voor Gemeenten (BIG) met als doel om informatiebeveiliging structureel te borgen in de organisatie. De bestuurlijke richting, kaders en uitgangspunten waarin informatiebeveiliging zich behoort te ontwikkelen, waren vastgelegd in een beleidsdocument en er is een CISO benoemd die binnen de gestelde beleidskaders belast is met het vormgeven van de beveiligingsorganisatie en het verder professionaliseren van informatieveiligheid. Informatiebeveiliging is overigens geen doel op zich maar een essentiële factor om de bedrijfsdoelstellingen te kunnen realiseren. Het ondersteunt de primaire processen en de veilige en verantwoorde uitvoering daarvan om het gestelde vertrouwen van de burger in de overheid niet te schaden.

Baseline Informatiebeveiliging Overheid (BIO)

In 2019 heeft de focus vooral gelegen op de implementatie van de Baseline Informatiebeveiliging Overheid (BIO). De BIO is de opvolger van de Baseline Informatiebeveiliging voor Gemeenten (BIG) waarbij het jaar 2019 als overgangsjaar was ingesteld. Het grote verschil tussen de BIG en de BIO is dat de BIO op de meest actuele versie van de ISO 27002 is gebaseerd en dat de BIO meer ruimte geeft voor het treffen van passende maatregelen op basis van risicomanagement. Het is de verantwoordelijkheid van elke proceseigenaar om ervoor te zorgen dat risico’s binnen zijn proces passend worden beheerst op basis van de BIO.

In 2019 is nieuw informatiebeveiligingsbeleid vastgesteld waarin doelen worden gesteld, verantwoordelijkheden worden beschreven, structuur wordt geschetst en de middelen beschreven waarmee dit beleid wordt vormgegeven. Dit beleid is tevens de basis voor het inrichten van een procesgerichte benadering van informatiebeveiliging, ook wel het Information Security Management System (ISMS) genaamd. Dit proces hanteert een Plan-Do-Check-Act cyclus (pdca) en moet aansluiten bij de planning & control cyclus van de gemeente.

In het strategische informatiebeveiligingsbeleid 2019-2022 zijn de volgende onderwerpen uitgewerkt:

- De strategische uitgangspunten en randvoorwaarden die we hanteren voor informatiebeveiliging en in het bijzonder de inbedding in, en afstemming op andere vormen van beleid binnen de gemeente;

- De organisatie van de informatiebeveiligingsfunctie, waaronder verantwoordelijkheden, taken en bevoegdheden;

- De toewijzing van de verantwoordelijkheden voor ketens van informatiesystemen aan afdelingshoofden;

- De gemeenschappelijke betrouwbaarheidseisen in termen van beschikbaarheid, integriteit en vertrouwelijkheid van informatie en beveiligingsnormen die op de organisatie van toepassing zijn;

- De frequentie waarmee het informatiebeveiligingsbeleid wordt geëvalueerd;

- De bevordering van beveiligingsbewustzijn.

Beheer

De afgelopen periode is verder ingezet om de informatiebeveiliging een structurele plek binnen de organisatie te geven. Dat gaat overigens niet vanzelf en vereist ook voor de komende jaren een aanpak met een hoog bewustzijnsgehalte in de vorm van bijvoorbeeld nulmetingen om het kennisniveau op dit gebied te meten en een passende e-learning op alle niveaus aan te bieden. Het besef moet groeien dat de managers zelf verantwoordelijk zijn voor informatiebeveiliging en daar ook naar moeten handelen. Dat kunnen managers niet alleen en daarvoor biedt de 2 e lijn zoals de CISO en andere faciliterende disciplines ondersteuning in de vorm van tijdige (sturings-)informatie, advies, controle en begeleiding. In deze beoogde samenwerking zal de komende jaren steeds intensief geïnvesteerd moeten worden om informatiebeveiliging tot een succes te maken.

Nulmeting

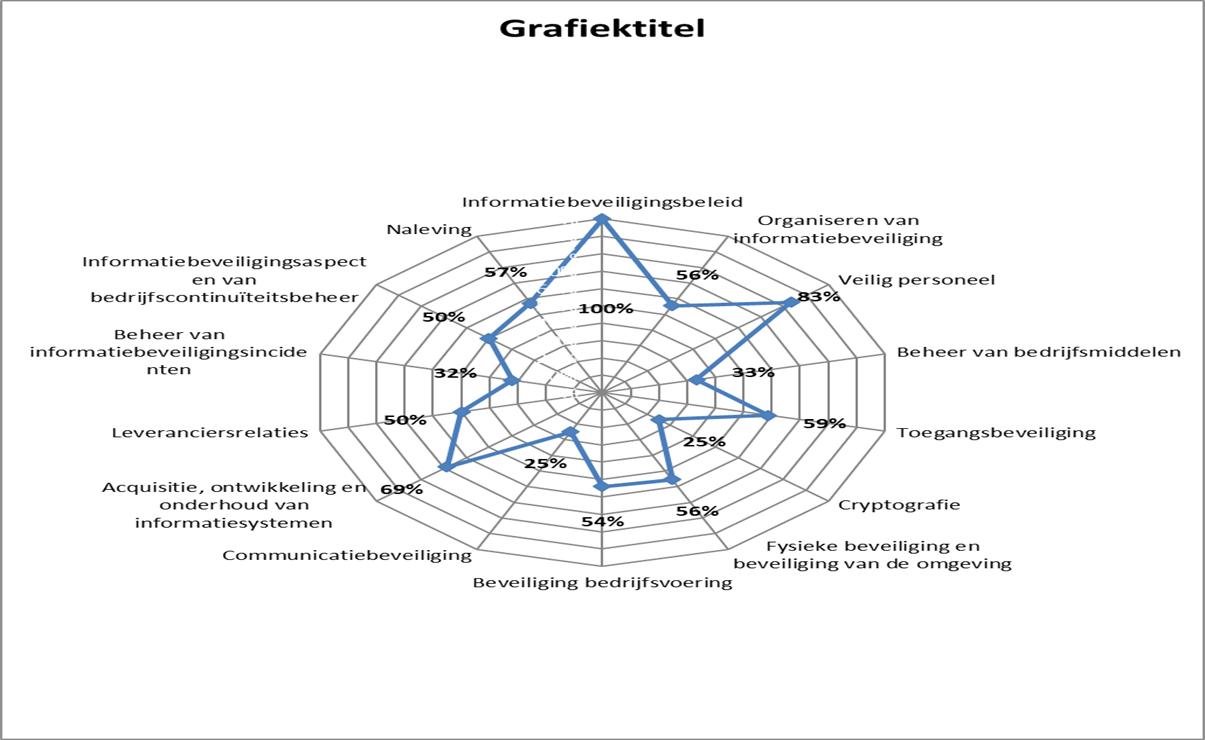

De GAP-analyse biedt ons de mogelijkheid om te controleren of en in welke mate de beveiligingsmaatregelen uit de BIO aanwezig zijn of geïmplementeerd zijn en welke nog niet. Het is derhalve de methode om een vergelijking te maken tussen een bestaande of huidige situatie en de gewenste situatie. Onderstaand figuur geeft de analyse weer over de controles en beveiligingsmaatregelen die gemeentebreed van toepassing zijn. Aan de hand van deze GAP-analyse wordt de impact bepaald en vastgelegd wie wanneer en hoe een ontbrekende of niet volledige beveiligingsmaatregel implementeert. Dit wordt vervolgens opgenomen in een informatiebeveiligingsplan (jaarplan).

GAP-analyse BIO dd 1-8-2019  |

|---|

Overige activiteiten

Verder zijn in 2019 de volgende maatregelen uit de BIO gerealiseerd:

- Audit plan controller informatieveiligheid;

- Governance Privacy Informatieveiligheid;

- Incidentmanagement- en responsebeleid;

- Beleid logische toegangsbeveiliging;

- Logboek Privacy & Informatiebeveiliging;

- Wachtwoordbeleid;

- Bezoekersregeling;

- Diverse awareness-acties, ondermeer het informeren van nieuwe medewerkers op de domeinen Privacy en Informatiebeveiliging.

Audits

Verder zijn de verplichte zelfevaluaties/audits in 2019 met goed gevolg uitgevoerd op het gebied van de:

- Basisregistratie Personen (BRP);

- Paspoorten en Nederlandse Identiteitskaarten (PNIK);

- Basisregistratie Adressen & Gebouwen (BAG);

- Basisregistratie Grootschalige Topografie (BGT);

- Basisregistratie Ondergrond (BRO);

- Baseline Informatiebeveiliging Gemeenten (BIG);

- DigiD;

- Structuur uitvoeringsorganisatie Werk & Inkomen (Suwinet).

Er zijn van deze zelfevaluaties / audits afzonderlijke rapporten beschikbaar waarin de bevindingen en conclusies zijn vastgelegd. ENSIA (Eenduidige Normatiek Single Information Audit) ondersteunt de gemeente bij het in één keer slim verantwoording afleggen over informatieveiligheid gebaseerd op de BIG met inbegrip van de specifieke normenkaders voor de BRP, PNIK, BAG, BGT, BRO, DigiD en Suwinet. Uitgangspunt hierbij is de horizontale verantwoording aan de gemeenteraad. Deze vormt de basis voor het verticale verantwoordingsproces aan nationale partijen die een rol hebben in het toezicht op informatieveiligheid.